Содержание:

Что такое VPN

Аббревиатура VPN расшифровывается как Virtual Private Network, то есть «виртуальная частная сеть». Понятие «виртуальная» означает, что создаться виртуальная локальная или другими словами частная сеть на основе существующей инфраструктуры глобальной сети интернет. Что такое «сеть» в контексте ИТ сегодня понятно многим. Упрощенно, это объединение двух и более ПК по линиям связи для обмена информацией.

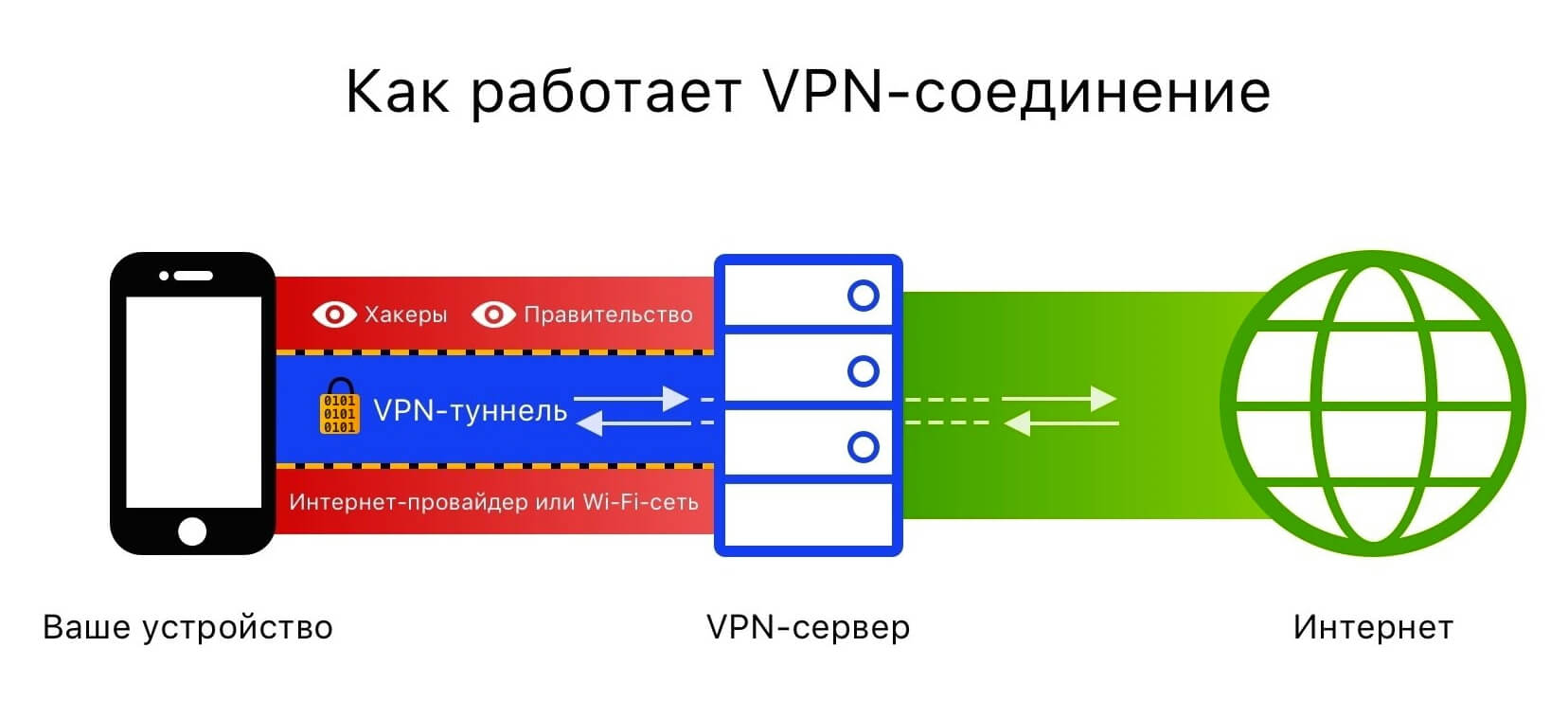

В чем заключается работа VPN? Если кратко, то внутри рабочей сети создаться новая сеть, при подключении к которой IP-адрес пользователя заменяется на адрес VPN сети. Таким образом формируется искусственное защищенное соединение между ПК и VPN-сервером, передача данных по которому полностью зашифрована динамично изменяемыми ключами. Защита информации в новой сети осуществляется комплексно: шифрование невозможно взломать, несанкционированное подключение посторонних пользователей полностью исключено, а все входящие и исходящие пакеты постоянно проверяются на целостность.

С какой целью создается сеть через VPN

На практике локальная сеть через VPN представляет собой линию связи между компьютерами на основе обычного соединения через Интернет. При этом неважно, через какие именно узлы Глобальной Сети будет установлено это соединение, но можно не сомневаться - трафик пойдет по защищенной сети. Такое выделенное VPN-соединение принято называть туннелем.

Подобные туннели строятся, например, в тех случаях, когда сотрудникам предприятия необходимо иметь удаленный доступ к корпоративной сети (из дома, в командировке, вне офиса с мобильных устройств). И речь здесь не просто о подключении, а о безопасном канале связи, который может оказаться очень полезен в том случае, когда сотрудники внезапно перешли на «удаленку», а им необходимо подключиться к корпоративному ресурсу. Это ли не идеальный сценарий офисной работы в ракурсе ограничений, связанных с COVID-19.

Поэтому в крупных организациях, сотрудников при подсоединении рабочего ноутбука к любым проводным или беспроводным сетям, находящимся за пределами стен компании, всегда заставляют задействовать VPN-подключение к офисной сети. Кроме того, соединение через VPN также позволяет настроить связь между удаленными филиалами предприятий связав их в одну надежную сеть.

Плюсы и минусы VPN

Любая общедоступная точка доступа Wi-Fi - рай для злоумышленников. В большинстве случаев беспроводные каналы очень уязвимы ибо любая информация которая передается в открытом виде доступна всем пользователям в этой сети. Также следует знать, что, совершая покупки и вбивая данные карты через бесплатную сеть Wi-Fi, вы сильно рискуете. Злоумышленники весьма хитры, изобретательны и пользуются слабыми местами в протоколах безопасности, используя аппаратные или программные уязвимости.

Причем хакером может быть физическое лицо, конкурентная компания или правительство. В любом случае взлом представляет большую угрозу для владельца ПК или смартфона. Поэтому настоятельно советуем посетителям кофеен использовать сеть VPN при интернет-серфинге и просмотре Веб-страниц. Если вы читаете важные письма, просматриваете социальные сети или скачиваете видео и другой контент, VPN защитит вас от большинства угроз при использовании общедоступных и приватных сетей Wi-Fi.

Другим преимуществом VPN является защита VoIP. Такие сервисы как Skype мало подвержены взлому, но вполне доступны цензорам и гео-ограничителям. Причем в Интернете несложно найти нужные инструкции по «прослушке», чтобы внедриться в одно из VoIP соединений. В случае применения VPN проблема уязвимости аудио- и видеосвязи решается легко и быстро.

Таким образом, преимуществами VPN является:

- Безопасное подключение к сети

- Обход географических ограничений

- Обход законодательных запретов

- Защита звонков по Skype и IP-телефонии

- Анонимность в сети

Основные недостатки VPN-соединения – некоторая сложность в настройке (необходимы знания конфигурирования сетей на уровне сисадмина), падение скорости (в ряде случаев) и платная подписка. Конечно, существуют и бесплатные VPN, но они не всегда могут обеспечить клиентам должный уровень защиты. Некоторые бесплатные VPN даже передают персональную информацию на сторону. При организации большого количества одновременных VPN соединений нужен достаточно производительный сервер.

Отличие между обычным Интернет-соединением и VPN

Основное отличие между обычным Интернет-соединением и VPN заключается в том, что в первом случаев шифрование не применяется, а во втором – данные передаются по защищенному каналу связи с шифрованием. Существует несколько видов туннельных протоколов, и уровень защиты непосредственно зависит от используемого протокола. Каждый из них имеет свои особенности и возможности защиты.

Можно выделить пять наиболее известных VPN-протоколов:

- PPTP

- L2TP

- IPSec

- SSTP

- OpenVPN

PPTP (Point-to-Point Tunneling Protocol, туннельный протокол «точка-точка»). PPTP использует протокол шифрования Microsoft Point-to-Point Encryption, но он имеет уязвимости. Протокол часто используется по умолчанию на различных устройствах и может быть создан между двумя локальными сетями. Преимуществами являются высокая скорость и возможность применения на любых платформах.

L2TP (Layer 2 Tunneling Protocol – туннельный протокол второго (канального) уровня) – симбиоз двух протоколов: PPTP от Microsoft и L2F, созданного компанией Cisco. Протокол L2TP позволяет создавать VPN-туннель не только в сетях IP, но и в других (например, ATM, X.25 и Frame Relay). Сам протокол не имеет шифрования, поэтому его часто используют в связке с IPSec. При такой интеграции с IPsec используется двойная защита данных, поэтому пользователи могут столкнуться с проблемами производительности.

IPSec (IP Security – защищенный межсетевой протокол) – протокол третьего сетевого уровня, обеспечивающий защиту при обмене ключами в Интернете и передаче IP-пакетов. IPSec наиболее часто используется при создании VPN-сетей для коммерческого пользования. Он одновременно экономичен, эффективен и прост в настройке конфигураций.

SSTP (Secure Socket Tunneling Protocol – туннельный протокол защищенных сокетов) – протокол защищенной передачи данных клиент-серверной архитектуры только по сети Интернет. Изначально SSTP был создан для Windows, но сейчас доступен и в других средах. У него хорошее соотношение скорости и защиты передачи данных. Он легко проходит через файерволы, но имеет уязвимость к некоторым типам атак.

OpenVPN – протокол с открытым исходным кодом, который используется большинством VPN-сервисов. Протокол OpenVPN, используя стороннее ПО, может быть реализован на любой платформе. Для создания зашифрованного подключения к Интернету использует SSL (Secure Socket Layer – протокол защищенных сокетов) и проводит проверку подлинности устройства. OpenVPN имеет лучшую комбинацию скорости, надежности и защиты. Благодаря использованию SSL этот протокол применяет различные алгоритмы защиты данных (RC4, MD5, RSA и т.д.). Несмотря на то, что OpenVPN имеет сложную настройку для рядового пользователя, существуют сторонние сервисы, которые делают это автоматически и быстро.

Самым распространенным протоколом для настройки VPN через роутер является PPTP. Этот протокол применяется для обеспечения удаленного доступа к корпоративным сетям и для других целей. Доступ через VPN можно настроить с помощью различных маршрутизаторов.

Алгоритм получения доступа через VPN

Чтобы настроить доступ в VPN сеть через Интернет, необходимо выполнить три основных шага:

- создать PPTP-сервер на маршрутизаторе со статическим IP адресом

- создать аккаунты пользователей

- добавить исключения в фаервол роутера (чтобы не возникало препятствий для подключений)

Алгоритм данной операции для роутера подробно описан в статье «Настройка VPN через MikroTik».

Для подключения к VPN по протоколу L2TP в Windows 10 необходимо выполнить несколько шагов. Важно, чтобы удаленная локальная сеть отличалась адресацией от локальной сети, в которой находится ПК, смартфон или планшет. То есть, они должны быть разными.

Предварительно, чтобы настроить VPN, вам потребуются следующие данные:

- адрес сервера VPN

- тип подключения

- имя пользователя и пароль

- общий ключ шифрования для подключения

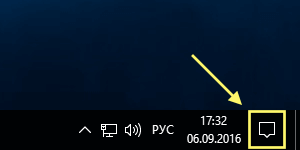

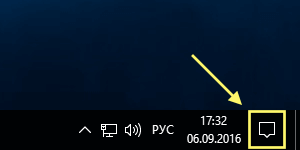

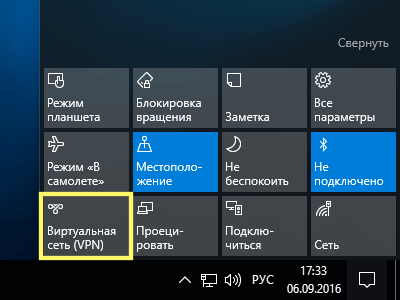

1 шаг Нажмите на значок уведомлений в правом нижнем углу экрана

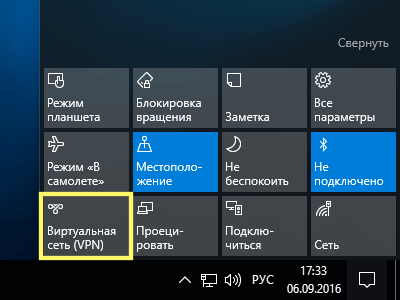

2 шаг Выберите Виртуальная сеть (VPN)

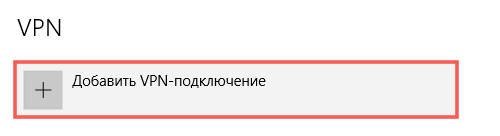

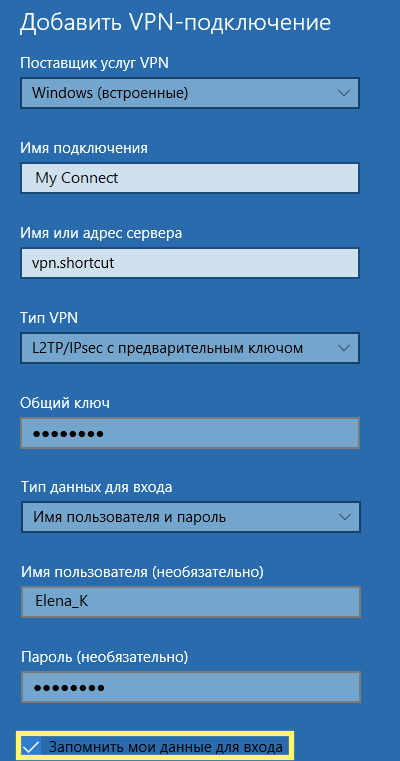

3 шаг В новом окне Параметры выберите Добавить VPN-подключение

Поставщик услуг VPN - Windows (встроенные)

Имя подключения - удобное для вас имя подключения, например My Connect

Имя или адрес сервера - адрес сервера VPN (причем, в качестве адреса сервера VPN может быть как доменное имя, так и IP-адрес).

Тип VPN - L2TP/IPsec с предварительным ключом.

Общий ключ - общий ключ шифрования для подключения.

Тип данных для входа - Имя пользователя и пароль.

Имя пользователя - Имя пользователя для подключения.

Пароль - Пароль для подключения.

Поставьте галочку напротив Запомнить мои данные для входа. После чего нажмите Сохранить.

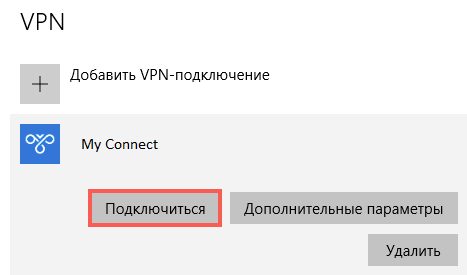

5 шаг Выберите Подключиться

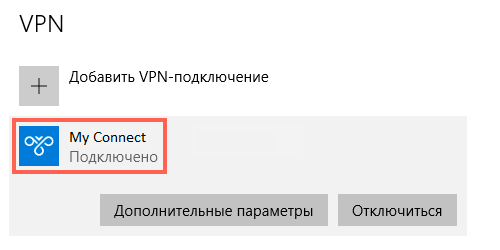

6 шаг Дождитесь окончания подключения и закройте окно Параметры

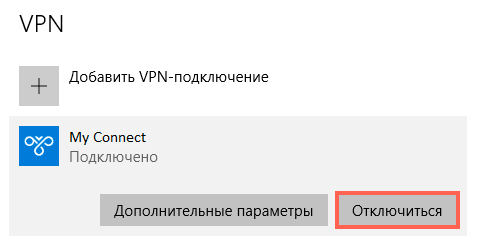

После того, как вы закончили работать с подключением, рекомендуется отключиться от VPN. Эта процедура выполняется еще проще.

1 шаг Нажмите на значок уведомлений в правом нижнем углу экрана

2 шаг Выберите Виртуальная сеть (VPN)

3 шаг Выберите Отключиться и закройте окно Параметры

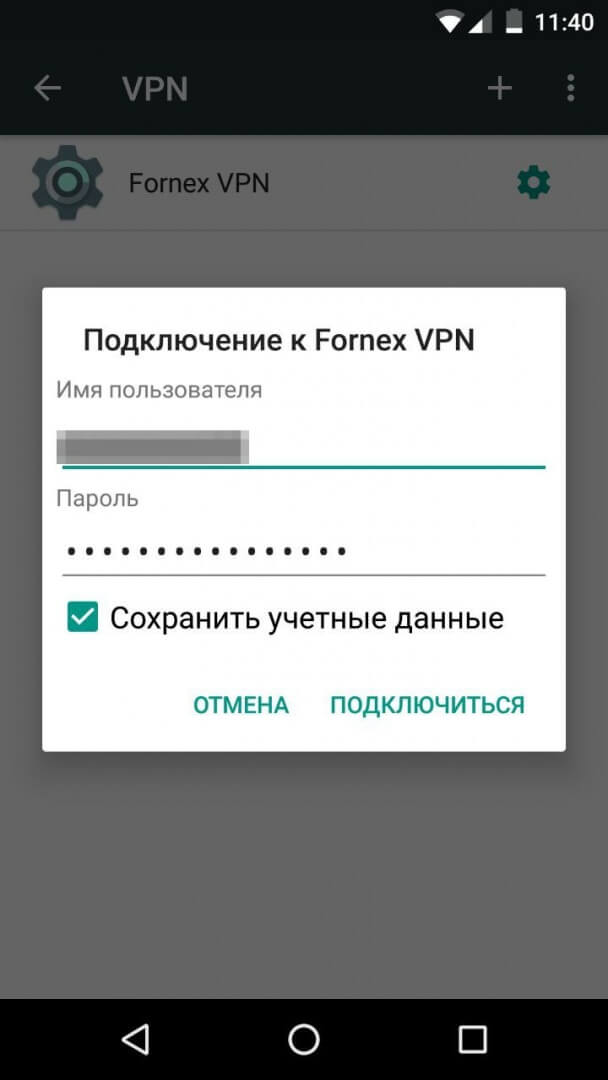

Настройка подключения VPN по L2TP/IPsec на Android

Настройка подключения VPN на телефонах с Android сегодня также максимально упрощена. Но следует знать, что при использовании протокола L2TP/IPSEC невозможно установить более одного соединения.

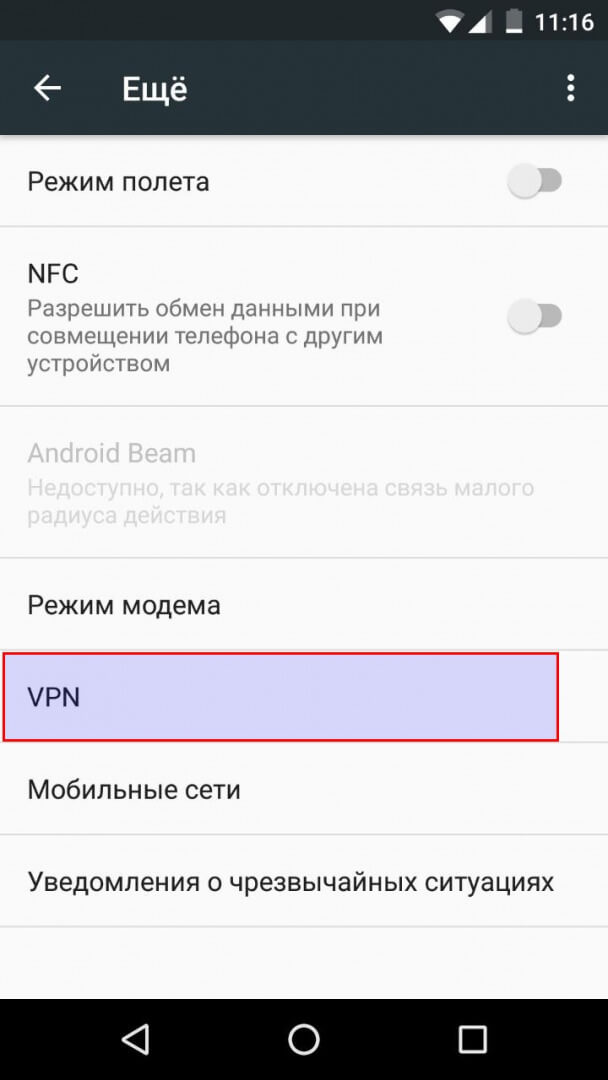

1 шаг Зайдите в меню «Настройки». В разделе «Беспроводные сети» выберите «Еще», затем VPN Нажмите на кнопку «+» - это нужно для добавления нового подключения.

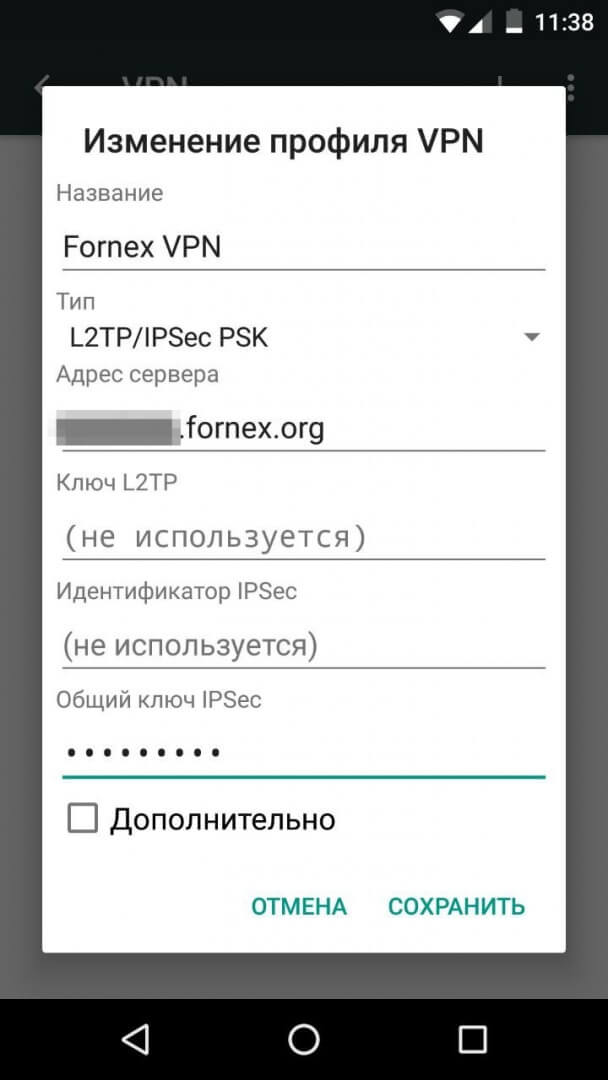

2 шаг Далее, выберите тип подключения - L2TP/IPSec PSK и укажите параметры подключения:

- Название - укажите любое название соединения

- Адрес сервера - укажите адрес из личного кабинета, вида vpn####.fornex.org.

- Общий ключ IPSec - введите FornexVPN.

Сохраните подключение

3 шаг Далее выберите сохраненное подключение и введите «Имя пользователя» и «Пароль», доступные в личном кабинете и нажмите «Подключиться».

Настройка фильтрования в роутере

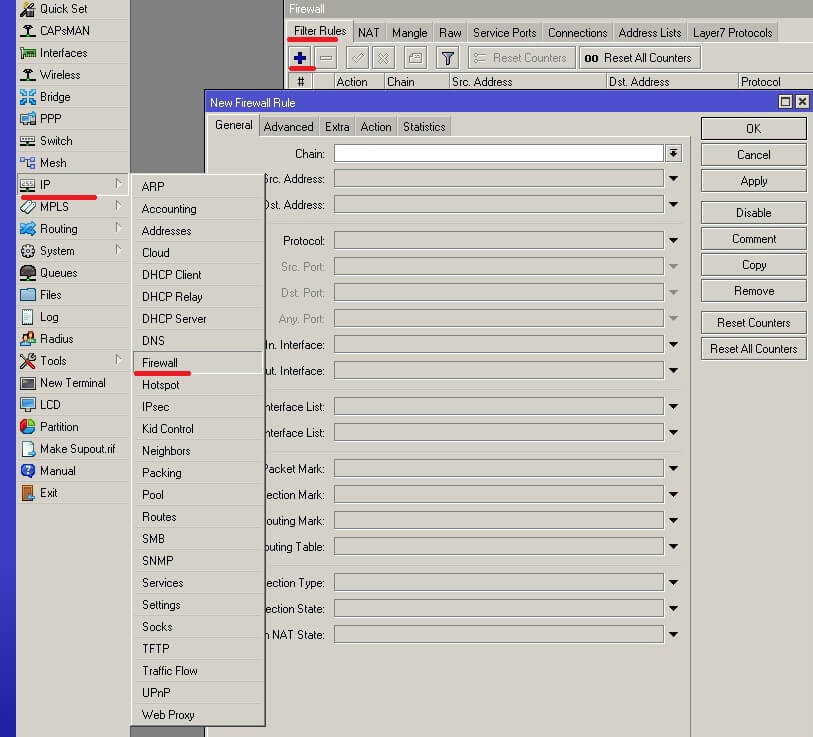

Перед тем, как подключиться через VPN, необходимо прописать исключения для фаервола. Рассмотрим эти действия на примере роутера MikroTik. Но перед этим важно помнить: при настройке фаервола на MikroTik, настоятельно рекомендуем проводить их в режиме Safe Mode - в противном случае вы рискуете потерять доступ к маршрутизатору!

Итак, в меню управления роутером нужно зайти в раздел IP и в выпадающем списке выбрать Firewall. Откроется раздел, в котором нас интересует первая вкладка с названием Filter Rules. Чтобы добавить новое правило, нажимаем кнопку «+».

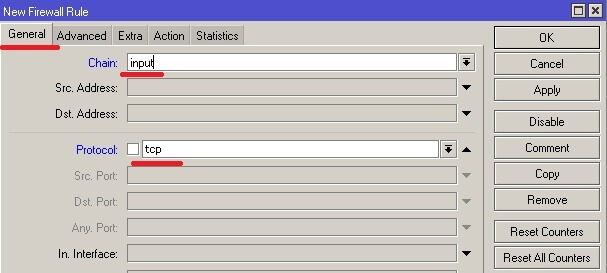

В описании правила будет строка Chain – здесь нужно выбрать input, в строке Protocol указывается tcp. Немного ниже находится поле Dst. Port, в котором нужно прописать 1723 порт для туннеля VPN.

В этом же окошке на вкладке Action в выпадающем списке нужно выбрать accept, что будет означать, что мы разрешаем трафик через VPN. Следующий шаг – разрешение протокола GRE. Осуществляется оно с помощью аналогичной последовательности действий: создается новое правило, только в поле Protocol нужно выбрать gre и разрешить трафик во вкладке Action. В списке раздела Firewall новые правила необходимо поднять вверх, чтобы над ними не было запрещающих правил, иначе они не будут работать.